KIẾN THỨC HAY

Token Key là gì? Những vấn đề quan trọng liên quan đến Token Key

Trong thời đại số hoá, bảo mật thông tin & xác thực truy cập là ưu tiên hàng đầu của cả cá nhân lẫn doanh nghiệp. Một trong những khái niệm được nhắc đến thường xuyên trong lĩnh vực công nghệ thông tin, lập trình, blockchain, API hay bảo mật hệ thống chính là Token Key. Vậy Token Key là gì? Token Key hoạt động như thế nào & có những vấn đề nào cần lưu ý khi sử dụng? Bài viết hôm nay của ATPro sẽ giúp bạn hiểu rõ về Token Key. Theo dõi ngay!

Token Key là gì?

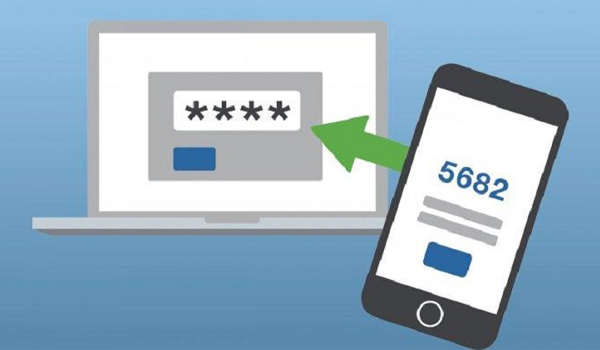

Token Key (hay còn gọi là API Token, Access Token) là chuỗi ký tự mã hoá được tạo ra nhằm xác thực danh tính người dùng/ứng dụng khi truy cập vào một hệ thống, dịch vụ hoặc tài nguyên cụ thể.

Hiểu đơn giản, Token Key giống như “chìa khoá điện tử”, cho phép người sở hữu có quyền truy cập hợp lệ vào hệ thống mà không cần phải đăng nhập lại bằng tài khoản & mật khẩu truyền thống.

Ví dụ:

– Khi đăng nhập vào website/app, hệ thống cấp cho cho bạn một Token Key để ghi nhớ phiên đăng nhập

– Khi lập trình API, Token Key được dùng để xác nhận yêu cầu gửi từ ứng dụng đến máy chủ là hợp lệ

Tóm lại, Token Key là giải pháp xác thực hiện đại, an toàn & linh hoạt hơn so với phương thức xác thực dùng mật khẩu truyền thống, đặc biệt trong các hệ thống số hoá & ứng dụng hiện nay.

Vai trò quan trọng của Token Key trong hệ thống

Token Key không chỉ đơn thuần là một chuỗi ký tự, mà còn đóng vai trò quan trọng trong bảo mật & quản lý truy cập.

Xác thực người dùng

Token Key giúp xác nhận người dùng/ứng dụng đã được hệ thống cho phép truy cập. Sau khi xác thực thành công, Token Key được cấp & sử dụng cho các yêu cầu tiếp theo.

Phân quyền truy cập

Không phải Token Key nào cũng có quyền giống nhau. Một Token có thể chỉ được đọc dữ liệu, được phép ghi/chỉnh sửa hoặc có toàn quyền quản trị. Nhờ đó, hệ thống kiểm soát chặt chẽ quyền hạn của từng đối tượng truy cập.

Giảm rủi ro lộ mật khẩu

Thay vì gửi tên người dùng (username) & mật khẩu (password) liên tục, Token Key giúp giảm thiểu nguy cơ bị đánh cắp thông tin đăng nhập.

Các loại Token Key phổ biến nhất hiện nay

Tuỳ vào mục đích sử dụng, Token Key được chia thành nhiều loại khác nhau.

– Access Token: dùng để truy cập tài nguyên hệ thống, phổ biến trong OAuth 2.0

– Refresh Token: dùng để tạo Access Token mới, giúp người dùng không phải đăng nhập lại

– API Token: dùng trong các hệ thống API, gắn trực tiếp vào header request, phổ biến trong các nền tảng SaaS, CMS, ERP

– JWT (JSON Web Token): Token dạng JSON được mã hoá, chứa thông tin người dùng & tự xác thực mà không cần truy vấn cơ sở dữ liệu. JWT được dùng rất nhiều trong web app & mobile app

Những vấn đề liên quan đến Token Key thường gặp

Dù mang lại nhiều lợi ích, thế nhưng Token Key cũng tiềm ẩn không ít rủi ro về bảo mật nếu sử dụng không đúng cách. Dưới đây là những vấn đề liên quan đến Token Key thường gặp:

Rò rỉ Token Key

Rò rỉ là vấn đề nghiêm trọng nhất. Khi Token Key bị lộ, kẻ tấn công có thể truy cập trái phép hệ thống, đánh cắp dữ liệu & thực hiện hành vi giả mạo người dùng.

Token Key có thời gian sống quá dài

Token tồn tại quá lâu sẽ làm tăng nguy cơ bị lợi dụng nếu bị đánh cắp. Do vậy, để đảm bảo bảo mật, bạn cần thiết lập thời gian hết hạn ngắn, kết hợp Refresh Token, đồng thời tự động thu hồi Token khi phát hiện bất thường.

Không thu hồi Token khi người dùng đăng xuất

Hiện nay, nhiều hệ thống chỉ xóa Token phía người dùng (client) mà không vô hiệu hoá Token phía máy chủ (server), khiến Token vẫn có hiệu lực dù người dùng đã đăng xuất.

Lưu Token không an toàn trên trình duyệt

Lưu Token Key trong LocalStorage, SessionStorage có thể khiến Token dễ bị đánh cắp qua các cuộc tấn công XSS.

Tấn công CSRF & Replay Attack

Token Key nếu không được bảo vệ tốt có thể bị sao chép hoặc gửi lại nhiều lần để khai thác hệ thống.

Giải pháp bảo mật Token Key hiệu quả

Để hạn chế rủi ro, người dùng cần tuân thủ các nguyên tắc bảo mật sau:

– Sử dụng HTTPS bắt buộc: mã hoá dữ liệu truyền tải giúp tránh bị nghe lén Token key

– Thiết lập thời gian hết hạn Token: Access Token ngắn (15 – 60 phút), Refresh Token dài nhưng cần được kiểm soát chặt chẽ

– Lưu Token an toàn: ưu tiên HttpOnly Cookie, tránh hard-code token trong mã nguồn

– Cơ chế thu hồi Token: thu hồi khi đăng xuất, thu hồi khi phát hiện đăng nhập bất thường

– Phân quyền Token rõ ràng: tuyệt đối không cấp Token toàn quyền trong trường hợp không cần thiết

>>> Xem thêm: Quy trình ISO là gì? Tại sao cần áp dụng? Cách triển khai hiệu quả

Có thể nói, Token Key là thành phần không thể thiếu trong các hệ thống công nghệ hiện đại, giúp xác thực, phân quyền & bảo vệ dữ liệu hiệu quả. Tuy nhiên, nếu sử dụng sai cách, Token Key cũng có thể trở thành lỗ hổng bảo mật nghiêm trọng. Hiểu rõ Token Key là, các loại phổ biến & những vấn đề liên quan đến Token Key giúp doanh nghiệp/cá nhân xây dựng hệ thống an toàn, linh hoạt & bền vững hơn trong kỷ nguyên số.

Tham khảo ngay các sản phẩm đang được bán chạy nhất tại ATPro

ATPro - Cung cấp phần mềm SCADA, MES, quản lý điện năng, hệ thống gọi số, hệ thống xếp hàng, đồng hồ LED treo tường, đồng hồ đo lưu lượng, máy tính công nghiệp, màn hình HMI, IoT Gateway, đèn tín hiệu, đèn giao thông, đèn máy CNC, bộ đếm sản phẩm, bảng LED năng suất, cảm biến công nghiệp,...uy tín chất lượng giá tốt. Được khách hàng tin dùng tại Việt Nam.

Bài viết liên quan

Cách kiểm tra đèn led sống hay chết bằng đồng hồ vạn năng chính xác

Khi đèn LED bỗng dưng không sáng, nhiều người thường vội vàng cho rằng linh [...]

Th2

Quy trình ISO là gì? Tại sao cần áp dụng? Cách triển khai hiệu quả

Không chỉ giúp chuẩn hóa cách thức làm việc, quy trình ISO còn hỗ trợ [...]

Th2

Cách đo và kiểm tra IC nguồn sống hay chết chính xác

Trong các thiết bị điện tử hiện đại, IC là linh kiện quan trọng đóng [...]

Th2

Tiêu chuẩn ISO 9001 là gì? Cách đạt chứng nhận ISO 9001:2015 Việt Nam

Trong bối cảnh cạnh tranh ngày càng khốc liệt, nâng cao chất lượng quản lý [...]

Th2

Hướng dẫn cách đo và kiểm tra IGBT sống hay chết bằng đồng hồ đo điện

Hệ thống điện công nghiệp, biến tần và bộ nguồn công suất, IGBT đóng vai [...]

Th2

Chuẩn hóa dữ liệu là gì? Phương pháp, quy trình chuẩn cho doanh nghiệp

Chuẩn hóa dữ liệu được xem là bước đi nền tảng giúp doanh nghiệp xây [...]

Th2